Está Escrito:

Pues si vivimos, para el Señor vivimos; y si morimos, para el Señor morimos. Así pues, sea que vivamos, o que muramos, del Señor somos. (Romanos 14:8)

Tomado de:Diario TI

FireEye ha revelado en BlackHat la forma en que los hackers interceptan informaciones a través de las bibliotecas de anuncios.

FireEye hizo una presentación en Black Hat USA – evento de

seguridad digital más importante del mundo – mostrando cómo los hackers

utilizan brechas en la información enviada por las bibliotecas de

anuncios de aplicativos para Android para realizar ATPs. A través de la

interceptación de los contenidos, los atacantes pueden obtener el

control completo de un aparato con el sistema operativo, desde el robo

de SMS hasta grabaciones de video por la cámara del dispositivo.

En la era del BYOD, las empresas deben preocuparse porque los grupos

de APT aprovechan todos los medios posibles para llevar a cabo un

ataque, incluyendo la invasión de los dispositivos personales de los

empleados clave de la compañía objetivo. Para tener una idea, el número

de dispositivos Android en todo el mundo llegó a casi 2 mil millones en

2014 de acuerdo con Gartner. Sólo en el programa BYOD de Intel, son más

de 20.000 dispositivos Android con cerca de 800 combinaciones de

hardware, configuraciones y versiones del sistema operativo móvil.

Aunque los malwares son raros en Google Play, el sistema tiene

vulnerabilidades, tales como bibliotecas de anuncios que pueden tener

fugas de información personal del usuario. Explorando las brechas, un

atacante puede interceptar esas informaciones y localizar objetivos

precisos como Presidentes, Directores y Gerentes de una empresa en

particular o incluso celebridades y personas. FireEye denomina a este

ataque como “Sidewinder Targeted Attacks”.

El concepto se basa en los misiles Sidewinder que pueden localizar un

objetivo y alcanzarlo de manera guiada. Con el mismo comportamiento, el

hacker invade una red y espera la señal de la víctima procedente de las

bibliotecas de anuncios. Una vez que tiene un objetivo a la vista, el

hacker puede iniciar la base del ataque APT.

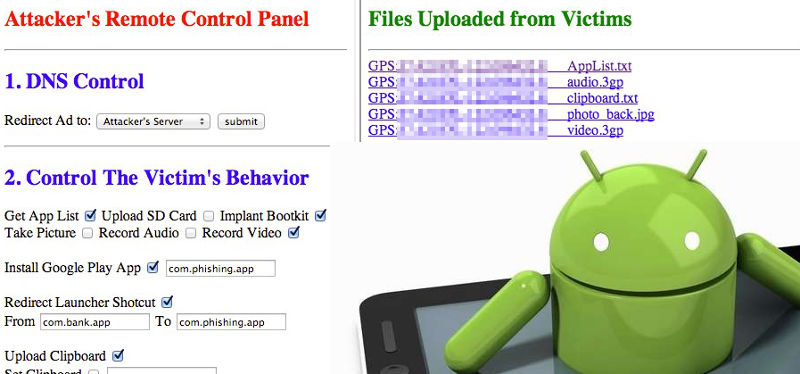

Por medio de ataques sofisticados, el atacante puede controlar una

serie de funciones del celular como en la siguiente figura que muestra

la interfaz de un malware:

A la izquierda, un panel comanda el dispositivo de la víctima. Las funciones incluyen:

• Carga de archivos;

• Control de la cámara y el micrófono para grabar audio / video;

• Manipulación del portapapeles (que almacena las contraseñas de Android);

• Enviar SMS;

• Realizar conexiones;

• Implementar bootkit (malware activado en la inicialización de Android);

• Instalar aplicaciones.

• Control de la cámara y el micrófono para grabar audio / video;

• Manipulación del portapapeles (que almacena las contraseñas de Android);

• Enviar SMS;

• Realizar conexiones;

• Implementar bootkit (malware activado en la inicialización de Android);

• Instalar aplicaciones.

El panel derecho muestra la información robada. En este caso, una

pantalla, una lista de las aplicaciones instaladas, el portapapeles

(donde se puede robar todas las contraseñas tecleadas en el

dispositivo), una foto tomada por la cámara principal, una grabación de

audio y un video con la ubicación GPS interceptada de una biblioteca de

anuncios. Además, el panel también muestra la ubicación exacta de la

víctima en Google Maps.

Basado en todas estas informaciones precisas, un grupo de objetivos VIP puede fácilmente ser identificado.

Para ver la demostración en video (en inglés), haga click aquí. En el

video, Rob Rachwald, Director de Comunicaciones Corporativas de

FireEye, demuestra cómo son simples las acciones de control por parte

del invasor, en un celular con Android y antivirus actualizados.

FireEye advierte que millones de usuarios de Internet están bajo la

amenaza de ataques Sidewinder y recomienda que los editores de las

bibliotecas de anuncios mejoren la seguridad a través de certificados y

cifrado del tráfico de red. Aún así, de acuerdo con FireEye, los

editores también tienen que tener cuidado con qué interfaces

privilegiadas están expuestas a los proveedores de publicidad, en el

caso de los anuncios maliciosos o atacantes que secuestran los canales

de comunicación.

En cuanto a eso, FireEye recomienda que la propia Google endurezca aún más la estructura de seguridad.

—

Ilustración: FireEye

No hay comentarios.:

Publicar un comentario